Na área de tecnologia, os holofotes

estão agora apontados para a mobilidade, aplicações e dispositivos que

dispensam o uso de fios e cabos, com a formatação das chamadas redes wireless. Conceito já amplamente difundido nos

Estados Unidos ( exemplos como a rede de coffe shops Starbucks, que possui mais de 2000 hotspots

em suas lojas, a um custo de 6 dólares a hora ), em parte da Ásia e em alguns

países europeus, começamos a perceber seus

passos aqui no Brasil. Recentemente, um provedor de Internet começou a

fornecer conexão sem fio, e uma rede de restaurantes também começou a

transformar suas unidades em hotspots, ou

seja, pontos de conexão à Internet com uso de aplicativos wireless.

Além disso, iniciativas semelhantes em aeroportos, hotéis, centros de eventos

e convenções demonstram o interesse e usabilidade das redes sem fio em terras

brasileiras. Apesar das barreiras de infra-estrutura, custos e dos baixos

níveis de inclusão digital, percebemos uma demanda crescente no meio

corporativo na adoção das chamadas wireless

networks.

A tecnologia de comunicação wireless

é composta de padrões estabelecidos pelo IEEE – Institute of Electrical and Electronics Engineers

(www.ieee.org), uma associação sem fins lucrativos que reúne aproximadamente

380.000 membros, em 150 países. Composto de engenheiros das áreas de

telecomunicações, computação, eletrônica e ciências aeroespaciais, entre

outras, o IEEE definiu algo em torno de 900 padrões tecnológicos (standards) ativos e

utilizados pela indústria, e conta com mais 700 em desenvolvimento.

Os standards que recebem mais atenção ultimamente

correspondem à família de especificações batizada de 802.11. Estes padrões

especificam a interconexão de computadores, impressoras, dispositivos de vídeo

e demais aplicações através do conceito “over-the

air”, ou seja, proporciona o estabelecimento de

redes e comunicações entre um aparelho cliente e uma estação ou ponto de

acesso, com o uso de microondas de frequência de

rádio. Estas redes são conhecidas como Wireless

Local Area Network ( Wlan), e atualmente são

estabelecidas quatro especificações na família 802.11: 802.11, 802.11 a,

802.11 b, 802.11 g.

Estes standards utilizam-se do protocolo

conhecido como Ethernet, comum em computadores

pessoais e portáteis. Outro termo

bastante utilizado é o Wi-Fi, acrômio

de Wireless Fidelity,

correspondendo ao padrão 802.11 b.

Redes de computadores são, por sua

própria natureza, passíveis de ataques e invasões, como temos observado em

intensa prática do chamado hackerismo, nas

variantes de conotação maléfica da palavra. Em recente pesquisa divulgada pela

consultoria mi2g Intelligence Unit (www.mi2g.com), o Brasil abrange sete dos dez

mais ativos grupos responsáveis por invasão de sites no mês de Outubro

último. Mesmo passível de questionamentos, tais números indicam ser o Brasil

território fértil de mentes brilhantes capazes de causar prejuízos a redes de

computadores. Tais atitudes podem ser ampliadas e facilitadas com o uso de

redes wireless, pois é sabido que o quesito

segurança nestas aplicações ainda deixa muito a desejar. Temos, assim, práticas

típicas concernentes a redes sem fio, sejam estas comerciais ou não, conhecidas como wardriving e warchalking.

Wardriving

O termo wardriving

foi escolhido por Peter Shipley (http://www.dis.org/shipley/) para

batizar a atividade de dirigir um automóvel à procura de redes sem fio abertas,

passíveis de invasão. Para efetuar a prática do wardriving,

são necessários um automóvel, um computador, uma placa Ethernet

configurada no modo “promíscuo” ( o dispositivo efetua

a interceptação e leitura dos pacotes de comunicação de maneira completa ), e

um tipo de antena, que pode ser posicionada dentro ou fora do veículo (uma lata

de famosa marca de batatas fritas norte-americana costuma ser utilizada para a

construção de antenas ) . Tal atividade não é danosa em si, pois alguns se

contentam em encontrar a rede wireless desprotegida,

enquanto outros efetuam login e uso destas

redes, o que já ultrapassa o escopo da atividade. Tivemos notícia, no ano

passado, da verificação de desproteção de uma rede wireless pertencente a um banco internacional na

zona Sul de São Paulo mediante wardriving,

entre outros casos semelhantes. Os aficionados em wardriving

consideram a atividade totalmente legítima.

Warchalking

Inspirado em prática surgida na

Grande Depressão norte-americana, quando andarilhos desempregados (conhecidos

como “hobos” )

criaram uma linguagem de marcas de giz

ou carvão em cercas, calçadas e paredes, indicando assim uns aos outros

o que esperar de determinados lugares, casas ou instituições onde poderiam

conseguir comida e abrigo temporário, o warchalking

é a prática de escrever símbolos

indicando a existência de redes wireless e

informando sobre suas configurações. As marcas usualmente feitas em giz em

calçadas indicam a posição de redes sem fio, facilitando a localização para uso

de conexões alheias pelos simpatizantes da idéia.

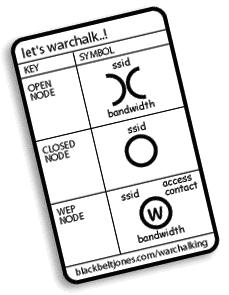

Tais símbolos são descritos na

figura abaixo:

Fonte: Warchalking

– Collaborativelly creating a hobo-language for free

wireless networking

Nas legendas da figura acima, que é

uma etiqueta adesiva, o

Open Node significa que a rede é vulnerável, Closed Node serve

para uma rede fechada, e a letra W dentro do círculo informa que a rede wireless utiliza o padrão de segurança WEP (Wireless Equivalent Privacy), com presença de criptografia.

Em cima de cada símbolo, temos o SSID

( Service Set Identifier), que funciona como uma senha para o login na rede, obtidos através de softwares

próprios conhecidos como sniffers.

Aqui, novamente, os praticantes do warchalking alegam que não pode ser configurado

crime rabiscar em calçadas e paredes, e não incitam o uso danoso de redes wireless alheias.

Esta prática se encontra em

crescimento em vários lugares do mundo, particularmente na Inglaterra, onde

ocorreu um episódio em que estudantes utilizaram este meio para se reunirem na Bedford Square, em Londres,

usando a rede Wi-Fi de um escritório

localizado no térreo de um edifício. Fotos deste acontecimento podem ser

visualizadas no endereço http://www.aaschool.ac.uk/antennaa/workweb/.

Implicações legais

Tanto os wardrivers

quanto warchalkers que se consideram legítimos

defensores de suas categorias, inclusive com alguma organização, e alegam ser

totalmente legal o uso de ondas disponíveis no ar para conexão à Internet,

mesmo sendo estas ondas provenientes de dispositivos pertencentes a terceiros,

que investiram recursos em sua estruturação.

Os principais argumentos dos

praticantes para a defesa de sua legalidade é a garantia de liberdade de

utilização de ondas de rádio presentes no espaço aéreo. Nos Estados Unidos, o

órgão responsável pelas comunicações, o Federal Communications

Commission – FCC reservou as estações usadas por

redes wireless para uso público, e esta falta

de regulamentação é utilizada como princípío de

legitimidade para a utilização de redes alheias que apresentam algum tipo de

abertura na estrutura, assim como na Inglaterra o Wireless

Telegraphy Act não

prevê uso estritamente comercial das bandas utilizadas em aplicações Wi-Fi (há um pedido de uma

operadora local para

utilização comercial do espectro 2.4GHz ) . Desde que não causem dano, os wardrivers e warchalkers

acreditam estar atuando dentro da legalidade e moralidade.

Três pontos a considerar,

enquadrando a matéria em território brasileiro: rastreamento, indicação

e utilização de redes pertencentes a terceiros.

O ato de rastrear redes sem fio com

utilização de equipamentos e softwares capazes de detectar sua presença

e configurações não é verificado como lesivo em si mesmo, apesar de ser o

início de uma possível invasão. O wardriving é amplamente

utilizado por especilistas em segurança de redes para

teste e verificação de vulnerabilidades.

Indicar a presença de redes wireless com proteção deficiente pode ou não se

caracterizar ilícito, dependendo do grau e intenção. Em casos de configuração

danosa em decorrência de invasão de redes de comunicação, o apontador da brecha

pode ser caracterizado como co-autor do delito.

A utilização indevida de recursos de

comunicação alheios configura ilícito penal no Brasil. Alguns dispositivos em

nosso ordenamento jurídico já

descrevem a tipicidade de atos advindos do warchalking,

como o art. 155, § 3º do Código Penal, que define o chamado furto de sinal, o

art. 151, que dispõe sobre violação de correspondência, principalmente em seus

incisos II e IV, e também os arts. 186 e 927 do Novo Código Civil, que genericamente

indicam a necessidade de ressarcimento em casos de danos a terceiros. Porém,

destacamos a previsão específica do enquadramento das consequências

do wardriving e warchalking

no Projeto de Lei nº 84, de 1999, aprovado em

Plenário da Cãmara recentemente, que dá nova redação

ao Código Penal Brasileiro.

No que tange a matéria aqui

visitada, o Projeto adita o ordenamento penalista

acrescendo a Seção V no Capítulo VI, Título I, a saber:

“Seção V – Dos

Crimes contra a inviolabilidade de sistemas informatizados

Acesso indevido a meio eletrônico

Art. 154- A .

Acessar, indevidamente ou sem autorização, meio eletrônico ou sistema

informatizado:

Pena –

detenção, de três meses a um ano, e multa.”

A letra da lei prevê o “acesso indevido”,

ou seja, uma consequência de práticas de wardriving e warchalking,

com a efetivação da ação de invadir uma rede wireless,

apenando com detenção e multa o invasor de redes e

sistemas informatizados.

O dispositivo é complementado com

necessidade de representação do interessado quando a rede invadida for privada,

porém inova ao incondicionar a ação penal quando o

delito for cometido contra a União, Estado, Município, empresa concessionária

de serviços públicos ou sociedade de economia mista. Nestes casos, o Ministério

Público pode se movimentar para a persecução penal do infrator.

Resta, porém, uma pergunta: como

aplicar praticamente uma sanção legal em casos de invasão de redes wireless mediante wardriving

e warchalking?

É por demais subjetivo e difícil o

enquadramento legal de um indivíduo posicionado no meio de uma praça pública,

utilizando um dispositivo sem fio ( o que no Brasil,

por si só, já é pouco viável, pois

exibir notebooks e pdas

é pouquíssimo aconselhável ) e conectado à Internet mediante uso de rede

alheia. A temporariedade da prática e sua dinâmica dificultam a aplicação de

qualquer sanção punitiva, já que a ação delituosa não é de fácil constatação.

A resposta para esta questão virá

com o tempo, e provavelmente será guiada pela própria tecnologia que gerou

estas práticas.

Vemos, portanto, que os desafios

inerentes ao uso da tecnologia no cotidiano das pessoas continuam, longe de

serem transpostos por simples previsão legal, e prometem ainda acaloradas

discussões.

Informações Sobre o Autor

Rodney de Castro Peixoto

advogado especialista em tecnologia da informação, consultor de empresas de Internet, autor do livro “O Comércio Eletrônico e os Contratos” Ed. Forense, 2001, e professor do IPGA – Instituto de Pós-Graduação Avançada em Tecnologia e Negócios.