O presente trabalho versa sobre os crimes que são praticados com o uso da Internet, mais especificamente sobre a competência territorial para apurar tais delitos. O brasil conheceu a Internet em 1988 e, em apenas 18 anos se tornou-se o segundo país que mais pratica ataques “virtuais” no mundo, ficando atrás apenas dos Estados Unidos e o maior criador de vírus.

Uma das maiores preocupações do homem ao longo da história foi a de manter registros sobre a sua vida. Nos primórdios, tais registros eram feitos nas próprias pedras, pois não havia papel ou qualquer outro material que o homem pudesse utilizar para escrever sobre sua existência. Além das pedras, utilizavam entalhes de madeira, carvão, etc. Estudiosos comprovaram, através das escritas nas pedras, que um dos maiores problemas que o homem tinha na época era o de efetuar cálculos matemáticos, principalmente os mais complexos, bem como armazenar informações.

Foi inspirado nessas dificuldades, que surgiram novos meios de realizar contas. O primeiro método e mais primitivo deles consiste nos dedos das mãos, mas é claro que contas complexas não podiam ser realizadas dessa forma. Foi essa deficiência que fez com que, em 460 a.C. fosse inventado o sistema das pedras no Egito, onde as contas eram realizadas por meio de pedrinhas que deslizavam de um lado para o outro em um quadro de barro.[1] O sistema das pedras logo foi substituído pelo ábaco que permitia a realização de cálculos mais complexos. No século XVII Blaise Pascal construiu a primeira calculadora decimal com capacidade de operar adições e subtrações e em 1835 Charles Babbage criou o projeto da máquina analítica que tinha como objetivo somar com precisão números com até cinqüenta casas decimais além de um dispositivo que lia cartões com instruções para manipulação dos dados e um conjunto de cerca de mil registradores que memorizavam os resultados que por fim eram impressos.[2]

Em 1964 John Napier criou a Tábua de Napier. Não foi uma grande revolução, pois os cálculos que se realizavam com esse instrumento são do tipo destes que hoje todos fazem de cabeça.

Com toda essa evolução chega-se ao que hoje é conhecido por computador, nada mais que um facilitador de tarefas humanas. Computador é um processador de dados que pode efetuar cálculos importantes, incluindo numerosas operações aritméticas e lógicas, sem a intervenção do operador humano durante a execução. É a máquina de sistemas que armazena e transforma informações, sob o controle de instruções predeterminadas.[3]

Há controvérsias quando o assunto é tratar de quem, realmente, criou o computador. O que se pode afirmar, com clareza, é que o computador surgiu com o desenvolver da Segunda Guerra Mundial com o principal objetivo de calcular tabelas de artilharia, controlar estoques de materiais bélicos, enfim, com a finalidade exclusiva de auxiliar e melhorar o desempenho militar dos países em guerra.[4]

A Internet surge com os mesmos objetivos do computador, ou seja, meramente militares. A Internet é uma grande rede de comunicação mundial, onde estão interligados milhões de computadores, sejam eles universitários, militares, comerciais, científicos ou pessoais, todos interconectados. É uma rede de redes, que pode ser conectada por linhas telefônicas, satélites, ligações por microondas ou por fibra ótica.[5]

A Internet nasceu na década de 60 nos Estados Unidos e tinha o objetivo primordial o de proteger a rede de computadores do governo norte-americano após um ataque nuclear. A Internet só chegou no Brasil em 1988 e trouxe consigo os conceitos de Hacker e Cracker.

Os números ligados a essa tecnologia são os seguintes:

15 milhões de brasileiros acessam a Internet.

100 milhões de pessoas estão conectadas em mais de 160 países.

80% dos computadores estão vulneráveis a invasões no mundo.

No Brasil, 30% das empresas já foram atacadas por Crackers.

500 tipos de vírus são disseminados todos os dias.

Em 1999 os prejuízos decorrentes de fraudes eletrônicas chegaram a mais de US$ 3,2 bilhões.[6]

Tudo que passa pela Internet é informação. Ainda não existe o “Direito da Internet”, mas sabe-se que a informação é protegida por vários institutos jurídicos, v.g., Constituição Federal. É importante salientar que outros institutos jurídicos, como o Direito do Consumidor (relações de consumo pela net), Direito Tributário (a tributação ou não do Site que, inclusive está sendo discutida), Direito do trabalho (trabalho on-line como descaracterizador do vínculo empregatício) e, principalmente, Direito Penal, também se preocupam com o uso da Internet e suas principais vertentes.

Desses, o que mais interessa ao trabalho em voga é a atuação do Direito Penal quando o assunto são as infrações cometidas pela Internet. A dificuldade de se determinar o autor do delito e a falta de legislação que regulamente o assunto faz com o número de infrações aumente cada vez mais.

Crime informático, também conhecido como crime virtual, cybercrimes, abuso de computador é aquele praticado contra o sistema de informática ou através dele, compreendendo os crimes praticados contra o computador e seus acessórios e os perpetrados através do computador. Inclui-se nesse conceito os delitos praticados através da Internet, pois pressuposto para acessar a rede é a utilização do computador.[7] Ou seja, o crime pode tanto ocorrer pelo uso do computador e da Internet, como contra eles.

O sujeito ativo e passivo desse tipo de crime pode ser qualquer pessoa que esteja ligada à rede. O sujeito ativo é chamado de Cracker que é a pessoa que possui grande conhecimento para praticar crimes. O Hacker é um agente ético; ele não pratica crimes. Apesar de ser um grande conhecedor de sistemas ele atua para combater as ilicitudes cometidas pelo Cracker e, até mesmo, tentar evitá-las.

Os bens jurídicos atingidos podem ser os mais variados. Se a utilização do equipamento eletrônico serviu para caluniar alguém, então o bem jurídico afetado foi a honra. Mas se o bem jurídico atingido tiver sido o sistema informático? Foi visto em linhas anteriores que o crime pode se dar por meio do instrumento computador ou contra ele. A dificuldade em se definir o bem jurídico afetado ocorre no segundo caso, pois sabe-se que o direito penal atua na proteção de bens tangíveis, e quando se fala crimes contra o sistema informático, fala-se em componentes imateriais e intangíveis. Esse conflito deve ser resolvido por uma possível legislação que venha a entrar em vigor, pois doutrinariamente, não há solução para tal confronto. O importante será observar sempre a lesão que a informação que transita na Internet gerou. Se a informação ofende patrimônio, o crime, então, será contra patrimônio; se ofende a honra, será crime contra a honra, etc. O problema surgirá quando não for possível estabelecer a ofensa que a informação gerou.

No que tange à classificação dos Cybercrimes, apesar de cada autor ter uma, acredita-se que a mais condizente seja a seguinte:

Podem ser próprios e impróprios. Sendo assim, são próprios aqueles crimes que só ocorrem com a utilização do Computador e/ou da Internet. Como exemplo cita-se o crime de violação de e-mail. Já os impróprios são aqueles que, além de poderem ocorrer por outros meios já conhecidos acontecem, inclusive, com o uso da Internet. Como exemplo, cita-se os crimes de ameaça, estelionato, contra a honra, etc.

O Brasil foi citado pela empresa britânica mi2g como o país que abriga os 10 grupos de hacker mais ativos do mundo, o que dá um indicativo do potencial de nossos cybercrimes. Tendo em vista essa informação, tem-se que o Brasil está muito atrasado quando o assunto é legislação, pois em Portugal, Itália, Argentina e Canadá onde os ataques são bem menores já existe algum tipo de regulamentação.

Quanto aos aspectos processuais, o primeiro elemento que deve-se preocupar é com a autoria, pois é baseado nela que a investigação irá se dar. A identificação do autor revela-se tarefa tormentosa, pois quase nunca a pessoa que comete a infração pela Internet utiliza dados reais e muito menos um computador pessoal, mas sim um instrumento de uso público. É de suma importância conhecer a autoria para que o Ministério Público ou querelante possa realizar a imputação do crime, que nada mais é que a narrativa dos fatos em tese criminosos para que a denúncia possa ocorrer (vide artigos 41 e 43 do Código de Processo Penal).

Com relação à ação penal a mesma pode ser pública ou privada. Para os crimes impróprios, já tipificados no Código Penal, a regra continua sendo a mesma já referida no código. A investigação segue o rito do artigo 6° do Código de Processo Penal. Porém, algumas outras condutas devem ser respeitadas, com v.g., intimação do provedor, busca e apreensão do computador(vide artigo 13 da Lei n° 9.609 de 1998), etc. O procedimento a ser adotado também não sofre alterações.

Se o crime for punido com reclusão, o procedimento a ser seguido deverá ser o comum, previsto no CPP, obedecendo as seguintes fases: o autor oferecerá denúncia ou queixa (art. 394) Þ citação do réu (arts. 351 e seguintes) Þ interrogatório (arts.185/196) Þ defesa prévia (art.395) Þ prova de acusação (oitiva das testemunhas arroladas na denúncia/queixa) arts. 396 e 401 Þ prova de defesa (oitiva das testemunhas arroladas na defesa prévia) art. 396 Þ diligências (art.499) Þ alegações finais (primeiro a acusação, após a defesa) art. 500 Þ sentença (art. 502).

Em se tratando de infração de menor potencial ofensivo será aplicada a Lei dos Juizados Especiais Criminais, com todos os benefícios nela existentes. Assim, na fase preliminar deverá realizar-se audiência de conciliação (art. 72 da Lei n° 9.099/95), tentando-se a composição dos danos (art. 74 da Lei n° 9.099/95) e a transação penal (art. 76 da Lei n° 9.099/95). Não obtida a conciliação, passa ao procedimento sumaríssimo com o oferecimento de denúncia oral e intimação do acusado para audiência de instrução e julgamento (arts. 77 e 78 da Lei n° 9.099/95) Þ aberta a audiência, será dada a palavra à defesa (art.81 da Lei n° 9.099/95) Þ o juiz decidirá sobre o recebimento da denúncia ou queixa Þ oitiva das testemunhas da acusação e da defesa Þ interrogatório Þ debates orais Þ sentença (art. 81 da Lei n° 9.099/95).

Nos crimes punidos com detenção e que não forem da competência do JEC, será aplicado o procedimento sumário previsto nos artigos 531 e seguintes do CPP, com as seguintes fases: denúncia ou queixa Þ citação do réu Þ interrogatório Þ defesa prévia Þ prova de acusação Þ despacho saneador Þ audiência de julgamento (testemunhas de defesa + debates orais = sentença).[8]

O maior problema processual encontra-se na prova, e por isso se faz necessário a realização de uma perícia técnica muito apurada, pois a utilização de dados falsos dificulta a descoberta de provas. Uma questão em debate é com relação a utilização do e-mail como prova. O artigo 5°, XII, da Constituição Federal afirma que:

Art. 5°, XII – é inviolável o sigilo de correspondência e das comunicações telefônicas, salvo, no último caso, por ordem judicial, nas hipóteses e na forma que a lei estabelecer para fins de investigação criminal ou instrução processual penal.

Tratando e-mail como um tipo de correspondência, pode utilizar-se do mesmo como meio de prova desde que seja o único instrumento de prova e, ainda, se faz necessário uma decisão judicial que permita tal atitude.

A ADIN n° 1488, afirma ser inconstitucional os artigos 1° e 10 da Lei n° 9296 de 24 de julho de 1996, pois estes artigos afirmam o seguinte:

Art. 1° A interceptação de comunicações telefônicas, de qualquer natureza, para prova em investigação criminal e em instrução processual penal, observará o disposto nessa lei e dependerá de ordem do juiz competente da ação principal, sob segredo de justiça.

Parágrafo Único. O disposto nesta lei aplica-se à interceptação do fluxo de comunicações em sistemas de informática e telemática.

Art. 10. Constitui crime realizar interceptação de comunicações telefônicas, de informática ou telemática, ou quebrar segredo de justiça, sem autorização judicial ou com objetivos não autorizados em lei.

O problema surge quando se fala em Direito Privado, onde não se aplica a Lei n° 9.296/96 e, aqui, a violação do e-mail seria um ato ilícito. Para resolver esse problema alguns princípios devem ser observados, pois tudo funciona como uma questão de necessidade. Observado o Princípio da Proporcionalidade, o que era ilícito pode vir a se tornar lícito, ou seja, se este Princípio for seguido, o e-mail, mesmo nos casos de Direito Privado, em determinadas situações pode ser violado sem que isso enseje ilicitude. Agora, o valor que será dado a essa prova, só o juiz poderá informar.

Partindo para o assunto principal deste artigo, começo a escrever sobre a competência territorial para apurar os crimes na Internet.

Segundo Eugênio Pacelli de Oliveira:

Como atividade e expressão do poder público, afirma-se que a jurisdição é una, no sentido de se tratar de intervenção do Estado junto aos jurisdicionados, para fins de atuação no direito ao caso concreto e, mais particularmente, nos que nos interessa de perto, ao caso ou questão penal.[9]

O poder jurisdicional é, ainda, objeto de repartição de competência. Jurisdição, segundo Francesco Carnelutti:

[…] é conceito oposto e complementar à ação; a ação é uma atividade que se desenvolve da periferia para o centro; a jurisdição, do centro para a periferia; a ação vai das partes ou, mais amplamente, até os cidadãos. A jurisdição penal é uma espécie da jurisdição em geral; é a jurisdição que se manifesta no processo penal mediante a comprovação do delito e a aplicação da pena.[10]

A jurisdição faz com que o Estado, mediante seus órgãos jurisdicionais, atue em casos concretos. Entende-se por órgãos jurisdicionais, os juízes e os tribunais. Daí a necessidade de se estabelecer a competência para tal atuação. Já a competência nada mais é que o limite da jurisdição.

Eis aí a definição de competência que, nos dizeres de Liebman, é a “quantidade de jurisdição cujo exercício é atribuído a cada órgão ou grupo de órgãos”.[11]

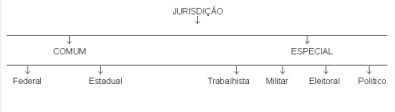

A Jurisdição se divide da seguinte forma:

Já a competência se distribui da seguinte maneira:

O Código de Processo Penal, em seu artigo 69, estabelece que a competência criminal será fixada atentando-se para o lugar da infração (I), o domicílio ou residência do réu (II), a natureza da infração (III), a distribuição (IV), a conexão ou continência (V), a prevenção (VI) e a prerrogativa de função (VII). A rigor, a conexão e a continência não são formas de delimitação da competência, mas critérios de modificação da mesma.

Com relação à jurisdição, o presente artigo se preocupa em tratar apenas da comum: Estadual e Federal. Com relação às competências citadas acima a que vai nos interessar é a territorial.

A competência comum estadual é residual, ou seja, a mesma só será aplicada quando se tratar de casos que não compete à justiça federal, que por sua vez é taxativa e está prevista no artigo 109 da Constituição Federal.

Pode-se observar que no artigo 109 da CF não há nenhum inciso ou parágrafo que menciona crimes de informática, concluindo-se que a competência, à princípio, não poderia ser federal, a não ser que o crime seja praticado contra a União, suas autarquias ou empresas públicas. Mas o presente trabalho preocupou-se mais com os crimes cometidos entre particulares, pois estes são mais comuns. Porém, o seu caráter internacional desses crimes traria problemas para a justiça estadual, pois compete a essa justiça, segundo Tourinho Filho: “[…] julgar as causas da competência dentro das Circunscrições Territoriais em que está dividido o Brasil: Estados – Membros e Distrito Federal”.[12] A solução a este problema é dada pelos Princípios da Territorialidade e Extraterritorialidade.

A lei penal vigora dentro dos limites em que o Estado exerce a sua Soberania. É o denominado Princípio da Territorialidade que, inclusive, é aplicado no território brasileiro quando o crime é cometido nele, não importando a nacionalidade do autor e da vítima do delito.

O Código Penal adotou o Princípio da Territorialidade, o da proteção, o da justiça universal, da nacionalidade ativa e o da representação.

O artigo 6° do Código Penal nada mais é que a Teoria da Ubiqüidade, que afirma que o lugar do crime é aquele em que se realizou qualquer dos momentos do iter criminis. Acontece que o iter criminis dos crimes informáticos, via de regra, ocorrem em lugares diferentes.

O estudo do artigo 7° do Código Penal é muito importante, pois ele trata dos casos especiais de extraterritorialidade através da aplicação de Princípios como o da defesa, nacionalidade, justiça universal e da representação. O STF já decidiu que cabe à Justiça Estadual o julgamento de crime cometido por brasileiro no exterior, salvo se for em detrimento da União, suas autarquias ou empresas públicas.

O art. 69 do Código de Processo Penal em seu primeiro inciso dispõe que a regra de fixação de competência será o da consumação da infração. Se não for possível descobrir o local de consumação da infração, parte-se para a segunda regra, qual seja a do domicílio do réu ou sua residência; em seguida passa-se para a natureza da infração.

Segundo Francesco Carnelutti: “A determinação da competência territorial de primeiro grau funda-se, pois, no lugar em que foi cometido o delito; ele é chamado de local do delito”.[13]

Já existem alguns informativos sobre o tema no STJ. Analisadas pode-se concluir que o tema não é tão pacífico como parece ser, e ao contrário, bastante divergente.

Informativo n° 0201 – Período: 8 a 12 de março de 2004.

Terceira Seção: Competência. Extorsão. Mensagens Eletrônicas.

As vítimas foram constrangidas mediante mensagens eletrônicas ameaçadoras enviadas pela internet, segundo as quais se pretendia infligir-lhes mal injusto se não providenciassem valores, o que levou as vítimas a ofertar a notícia-crime ao Ministério Público. Assim, não há como entender existir mera tentativa punível, pois o crime se consumou no local em que os ofendidos receberam os e-mails e deles tomaram conhecimento, local em que se fixa a competência, mostrando-se sem influência o de onde foram enviadas as mensagens. CC 40.569-SP, Rel. Min. José Arnaldo da Fonseca, julgado em 10/3/2004.

Informativo n° 192. Período: 17 a 21 de novembro de 2003.

Sexta Turma: Competência. Atos Libidinosos. Publicação. Internet.

A Turma, por maioria, decidiu que é da competência da Justiça Federal o crime previsto no art. 218 do CP quando o paciente fotografou, filmou e publicou, na rede internacional de computadores, imagens de menor, retratando a prática de atos libidinosos, inclusive sexo explícito. HC 24.858-GO, Rel. originário Min. Paulo Medina, Rel. para acórdão Min. Fontes de Alencar, julgado em 18/11/2003.

A primeira decisão afirma que a competência é do local onde se consumou o crime, ou seja, adota a teoria do resultado, teoria essa, também utilizada pelo Código de Processo Penal Brasileiro. O segundo informativo, diz aplicar-se ao caso em concreto a competência da Justiça Federal, pelo fato do crime ter ocorrido em rede internacional de computadores. Mas no primeiro caso o crime também se deu em rede internacional. Então, por que a divergência de decisões?

O crime que acontece pelo uso da Internet são crimes interfronteiriços, ou seja, sem fronteiras que o separa de um local ou de outro. São crimes que acontecem em toda rede.

Antes de adentrar a discussão deve-se atentar à diferença existente entre os conceitos de crimes à distância e crimes plurilocais. Para Gabriel Cesar Zaccaria de Inellas: “Os crimes que se desenvolvem em diferentes lugares, dentro do nosso território, denominam-se delitos plurilocais; os delitos que se desenvolvem em países diferentes, são chamados de crimes à distância”.[14]

Tendo em mente que o crime acontece em toda a rede e que esta é internacional, poderia dizer que os crimes de informática são considerados crimes à distância. Mas surge um problema, qual seja, o fato de que os crimes à distância só se dão em países diferentes e, sabe-se que o cybercrime se dá, inclusive, no ambiente nacional. Então, por ser um conceito mais amplo, acredita-se ser mais conveniente, definir os crimes virtuais como crimes plurilocais. O fato de considerar o crime informático como crime plurilocal, não quer dizer que ele só ocorra no âmbito nacional, mas sim que, em um conflito de conceitos, por analogia, considerar os cybercrime como sendo crime plurilocais seria mais sensato, por estes serem mais amplos do que os crimes à distância.

Sendo assim, o estudo vai muito além das respostas que já foram dadas em linhas anteriores. A Internet é um meio que facilita a ofensa e o cometimento de crimes, até mesmo por conta do anonimato.

Para José Cretella Neto: “[…] por analogia, cabe aos crimes informáticos, a aplicação do artigo 42 da lei de imprensa”.[15]

Art. 42. Lugar do delito, para a determinação da competência territorial, será aquele e, que for impresso o jornal ou periódico, e o do local do estúdio do permissionário ou concessionário do serviço de radiodifusão, bem como o da administração principal da agência noticiosa.

Segundo Démocrito Ramos Reinaldo Filho: “O STJ possui uma tendência a aplicar a lei de imprensa para regular delitos na internet. […] Ademais, a Internet é um veículo de publicação e divulgação de informações que satisfaz o caráter de periodicidade”.[16] Essa é a corrente que sigo.

Acredita-se que, através do conceito da Lei de Imprensa não seria demais incluir a Internet nesse mesmo conceito. Demócrito Ramos Reinaldo Filho cita em sua obra que: “Em nosso país, uma decisão da oitava Câmara Criminal do Tribunal de Justiça do Rio de Janeiro, tomada por maioria de votos, reconheceu a possibilidade de configuração como crimes de imprensa a ofensa cometida em página da Internet.”[17] O mesmo autor afirma que: “As novas formas de comunicação eletrônica levantam uma discussão em torno de problemas de jurisdição.”[18] O mencionado autor sugere a criação de novos parâmetros para se decidir a competência para esses crimes, pois não existe fronteiras que separe a competência.

Sendo assim, é óbvio que a nível nacional os Estados devem reajustar suas políticas legislativas, mas no que condiz num nível internacional necessita-se estabelecer mecanismos de cooperação: tratados, convenções, etc.

Ficaria difícil falar em aplicação da lei estadual quando crimes acontecer fora do ambiente nacional, até mesmo porque as comunicações eletrônicas deixam registros em diferentes jurisdições territoriais.

Para a corrente que afirma caber o artigo 42 da Lei 5.250/1967, as provedoras de acesso seriam equiparadas a empresas jornalísticas, considerando-se, como local da infração penal, aquele onde tiver hospedado o Site com o conteúdo criminoso.

Sendo assim, se o crime é praticado no Brasil por brasileiro ou estrangeiro, através de um site hospedado no Brasil, a competência seria do Brasil, pois utilizar-se-ia o Princípio da Territorialidade. Nesse caso seria, ainda, Estadual, ou seja, do Estado onde se encontra situado a sede do Site no Brasil. Porém, supondo que o resultado do crime tenha se dado no exterior, aplicar-se-ia o artigo 42 da lei de imprensa, porém, para punir o infrator deve-se utilizar as regras estabelecidas pelo artigo 7° do Código Penal Brasileiro.

Com a aplicação dos Princípios da Extraterritorialidade, a Competência Territorial Estadual será sempre aplicada, salvo nos casos em que o crime for cometido contra a União.

Informações Sobre o Autor

Rebeca Novaes Aguiar

Funcionária Pública, Assessora Jurídica da Secretaria do Trabalho.